毎週の高度な脅威インテリジェンスの解釈 (2020-10-08-10-15)

ギャングインテリジェンスを攻撃する

血の草のアクション:APT組織毒雲藤サイバースパイ活動の分析

毒雲藤(APT-C-01)組織は、2020年上半期に私の重要な機関に対する標的攻撃を暴露しました

毒雲藤(APT-C-01)に対する最近の大規模なフィッシング攻撃の開示

Blue Bao C-12(APT-C-12)は、クラウドストレージ技術を使用して開始された最新の攻撃を開示しました

FIN11: 広範な電子メール キャンペーンは、ランサムウェアとデータ盗難の前兆です

APT28は連邦機関に侵入した疑いがある

COBALTDICKENSは、積極的に大学をターゲットにスピアスタイルのフィッシングの新しいラウンド

攻撃アクションまたはイベント インテリジェンス

TrickBotの舞台裏のギャングは、高価値のターゲットをターゲットにBazarを使用しています

LemonDuckギャングの採掘活動は活発に続いています

SPACERACE攻撃アクション:プロのソーシャルネットワークを介して星を偽装

悪意のあるコード インテリジェンス

MiraiボットネットバリアントKiraV2は、主にDDoS攻撃を行います

ブラジルで活動している盗密団体は、新しいフレームワークSolarSysをリリースしました

Golang は、CVE-2019-2725 の脆弱性を通じて広がる新しい RAT を作成します

FakeMBAMバックドアは、広告ブロッカーを介して配布を更新します

フォボスランサムウェアバリアントEKING

脆弱性に関する情報

Microsoft Windows IPv6 のリモートでコードが実行されるサービス拒否の脆弱性

AMD グラフィックス ドライバに DoS の脆弱性があります

SonicWall VPN portal は、ワーム レベルの RCE の脆弱性を発見しました

ギャングインテリジェンスを攻撃する

1

血の草のアクション:APT組織毒雲藤サイバースパイ活動の分析

開示日:2020年10月13日

出典:https://mp.weixin.qq.com/s/omacDXAdio88a_f0Xwu-kg

関連情報:

チエンシン脅威インテリジェンスセンターのレッドレインドロップセキュリティチームは、2011年に中国語源からの攻撃を追跡し始めた。 以前とは異なり、この中国語ソースからの攻撃は網を網化する傾向があり、一括および標的型投資家の組み合わせにより、次の標的攻撃を支援する情報検出方法を採用しています。 現在、この一連の攻撃は、有名な毒雲藤組織に帰属しています。

中国語のサイバー攻撃は、多くの場合、言語環境のために非常に魅力的です。 ブラッド・シー・グラス・アクティビティでは、主に軍事産業、防衛産業、主要高等教育研究、政府機関などのターゲット産業を標的としています。

2

毒雲藤(APT-C-01)組織は、2020年上半期に私の重要な機関に対する標的攻撃を暴露しました

開示日:2020年10月11日

出典:https://mp.weixin.qq.com/s/6zy3MXSB_ip_RgwZGNmYYQ

関連情報:

APT-C-01は、2007年にさかのぼる国内防衛、政府、科学、技術、教育の主要機関に対するサイバースパイ攻撃を長い間実施してきたAPTグループであり、360の上級Wei Research Instiesによる攻撃は追跡され続けています。

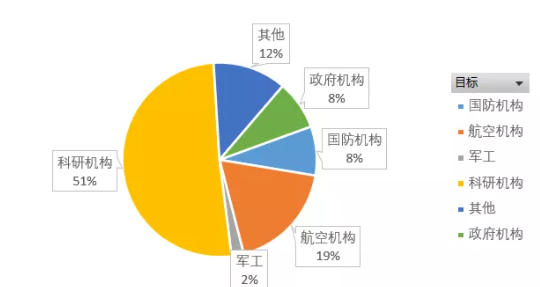

2019年上半期、360シニア・ウェイ・インスティテュートは、APT-C-01が国内の科学研究機関、軍事機関、防衛機関、航空機関、政府機関に対して頻繁な標的攻撃を行っていることに注目し始めた。 360安全脳を用いたトレーサビリティ分析の過程で、360は、2019年5月から現在まで活動を続け、9月から関連する技術や戦術の反復的なアップグレードを開始し、現在、関連する主要なターゲットに対して集中攻撃を行っている組織関連攻撃を発見した。

3

毒雲藤(APT-C-01)に対する最近の大規模なフィッシング攻撃の開示

開示日:2020年10月12日

出典:https://mp.weixin.qq.com/s/5GhOUClaBVpQG-AlGtDMYg

関連情報:

APT-C-01は、2007年にさかのぼる国内の防衛、政府、科学、技術、教育の主要機関に対するサイバースパイ攻撃を長年実施しているAPTグループです。

最近の毒雲藤組織による攻撃は、うろたえではなく、異常に活発である。 2020 年 6 月、組織のスキルと戦術が調整され、特定の 1 つの人物ターゲットに対する標的攻撃が開始されました。 さらに8月初旬から、360は、大規模なメールボックスシステムフィッシング攻撃活動を行い、多くの関連ユニットが関与し、関連する攻撃が今日まで活動し続けていることを発見しました。

4

Blue Bao C-12(APT-C-12)は、クラウドストレージ技術を使用して開始された最新の攻撃を開示しました

開示日:2020年10月13日

出典:https://mp.weixin.qq.com/s/Wi67iA3ZwY3o5X9ekRpD2w

関連情報:

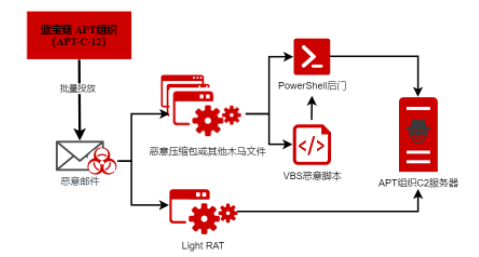

2011年から現在まで、APT-C-12は、核産業や科学研究に関する情報を中心に、国内の防衛、政府、科学研究、金融などの主要ユニットや部門に対して、継続的なサイバースパイ活動を行っています。

2020年初頭、APT組織による国内攻撃は、新しいクラウンの流行が世界情勢に新たな影響を与える中、非常に活発でした。 青いキノコの組織も愚かに動き、関連する攻撃活動は徐々に頻繁に行われています。 360 安全な脳のテレメトリにより、360 は、国内の主要機関に対する 2 つの攻撃に対する技術および戦術のアップグレードを発見し、クラウド ストレージ テクノロジを使用して C2 インフラストラクチャの構築を開始しました。 このレポートは、組織の最新の攻撃手法とサイバー兵器を開示します。

5

FIN11: 広範な電子メール キャンペーンは、ランサムウェアとデータ盗難の前兆です

開示日:2020年10月14日

出典:https://www.fireeye.com/blog/threat-research/2020/10/fin11-email-campaigns-precursor-for-ransomware-data-theft.html

関連情報:

Mandiant Threat Intelligence は最近、2017 年以来初めて、FIN (または経済的動機) と呼ばれる脅威グループに脅威クラスターを拡張しました。

ある意味では、FIN11 は APT1 を連想させる。 FIN11のフィッシングビジネスには明らかなギャップがありますが、活動的な状況では、組織は週に5回まで大規模なイベントを開催しています。 多くの金融インセンティブの脅威組織は短命ですが、FIN11 は少なくとも 2016 年からこれらの広範なフィッシング活動を行っています。

2017年から2018年まで、脅威グループは、主に金融、小売、ホテル業界の組織をターゲットにしています。 しかし、2019年、FIN11の目標は、複数の産業や地域を含むように拡大されました。 この時点では、FIN11 がターゲットとされていない顧客を特定するのは困難です。

6

APT28は連邦機関に侵入した疑いがある

開示日:2020年10月03日

出典:https://arstechnica.com/information-technology/2020/10/russias-fancy-bear-hackers-likely-penetrated-a-federal-agency/

関連情報:

先週、サイバーセキュリティとインフラセキュリティ局は、ハッカーが米国の連邦政府機関に侵入したとの諮問報告書を公表した。 攻撃者も機関も確認しませんでしたが、ハッカーのアプローチと、ターゲット データを盗むことに成功したアクションで新しい、ユニークなマルウェア形式を使用したことを詳述しています。

今、サイバーセキュリティ会社Dragosの研究者が発見した手がかりと、7月にFBIが入手したハッキングの犠牲者からの通知は、この侵入の背後にある謎である可能性を示しています:彼らはロシアのGRUのために働くハッカーチームFancy Bearのようです。 APT28とも呼ばれるこの組織は、2016年の米国大統領選挙に対するハッキングやリークから、今年の政党、コンサルティング会社、選挙運動に対する大規模な侵略まで、あらゆることを担当しています。

7

COBALT DICKENSは、積極的に大学をターゲットにスピアスタイルのフィッシングの新しいラウンド

開示日:2020年10月14日

出典:https://blog.malwarebytes.com/malwarebytes-news/2020/10/silent-librarian-apt-phishing-attack/

関連情報:

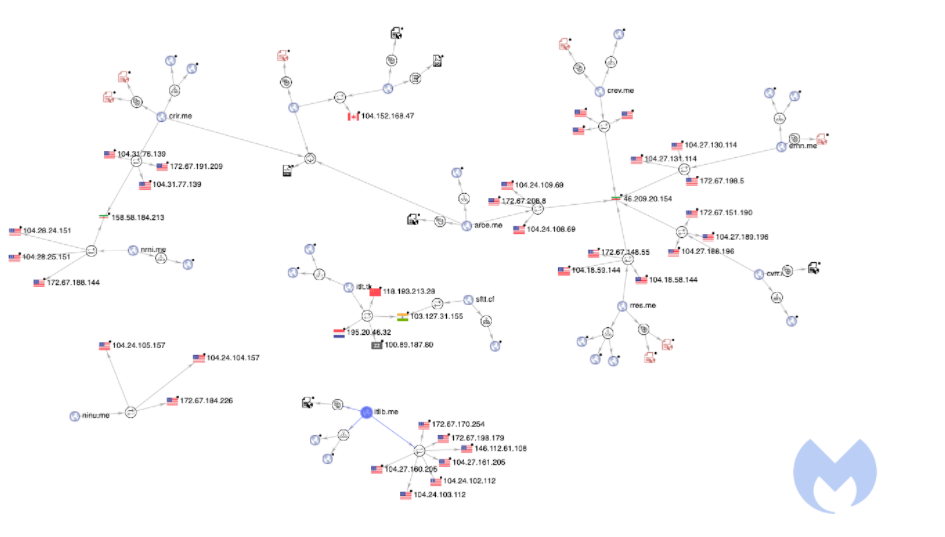

研究者は、COBALT DICKENS(別名シレント・リブラリアン/TA407)として知られている攻撃者は、流行が学校に戻った後、ハープーンフィッシング活動を通じて積極的に大学を標的にしていたことを発見しました。 攻撃者が新しく登録したドメイン名は、以前のレポートのパターン (".me"、".tk"、".cf" など) に従います。 ほとんどのドメイン名は Cloudflare で登録されていますが、イランのインフラストラクチャがあります。

攻撃アクションまたはイベント インテリジェンス

1

TrickBot舞台裏のギャングは、高価値のターゲットをターゲットにBazarを使用しています

開示日:2020年10月13日

出典:https://www.advanced-intel.com/post/front-door-into-bazarbackdoor-stealthy-cybercrime-weapon

関連情報:

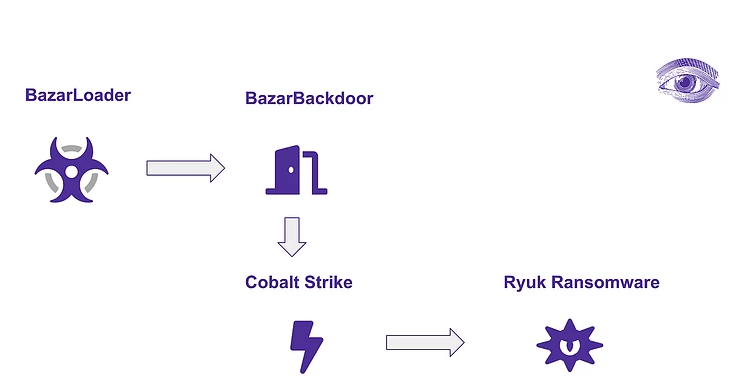

Intel のセキュリティ研究者は、新しいレポートで、攻撃者は既知の TrickBot マルウェアを使用するのではなく、価値の高いターゲットをターゲットとする Bazar マルウェアを選択すると述べています。 Bazar は TrickBot の舞台裏 ギャング ツール リグの一部であり、ローダーとバックドアの 2 つの部分で構成されています。

Bazar を使用した攻撃では、攻撃者は正当な侵入ソフトウェア kit Cobalt Strike を使用して、ネットワーク ホストとアクティビティ ディレクトリの資格情報を列挙および収集し、"Lasagne" や "BloodHound" などのサードパーティ製ソフトウェアをアップロードし、ネットワーク ドメイン内で Ryuk ランサムウェアを実行します。

2

LemonDuckギャングの採掘活動は活発に続いている

開示日:2020年10月13日

出典:https://blog.talosintelligence.com/2020/10/lemon-duck-brings-cryptocurrency-miners.html

関連情報:

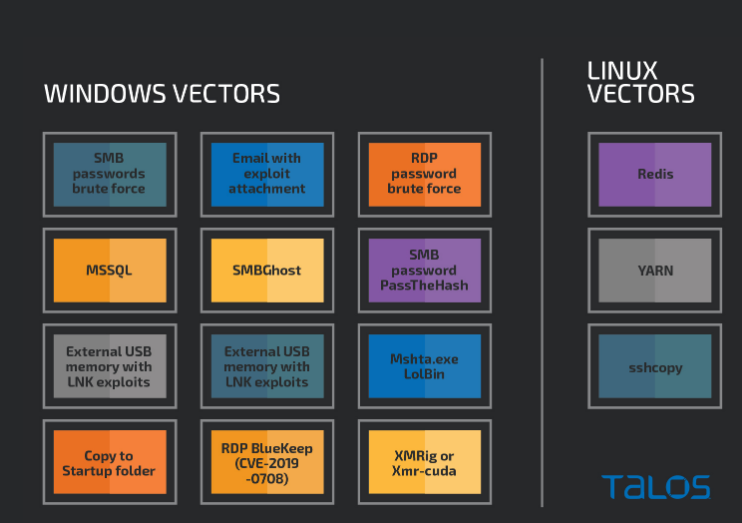

Lemon Duck マイニングは最近非常に活発であり、Cisco Talos は最近、2020 年 8 月末に脅威の増加を監視しました。 感染は、SMB、電子メール、または外部USBドライブを持つ他の感染したシステムからコピーされたPowerShellロードスクリプトで始まります。

また、攻撃者は SMBGhost や Eternal Blue など、さまざまなエクスプロイト方法を悪用します。 ボットネットには、コマンドおよび制御サーバーと HTTP 経由で通信するメイン モジュールを介してダウンロードおよび駆動される実行可能モジュールがあります。 電子メール伝達モジュールは、COVID-19 に関連する件名行とテキストを使用し、Outlook Automation を使用して、感染した添付ファイルを影響を受けるユーザーのアドレス帳の各連絡先に送信します。

3

SPACE RACE攻撃アクション:プロのソーシャルネットワークを介して星を偽装

開示日:2020年10月08日

出典:https://www.telsy.com/operation-space-race-reaching-the-stars-through-professional-social-networks/

関連情報:

2020年5月初旬、Telsyは、人気の専門ソーシャルネットワークLinkedInを通じて、航空宇宙およびアビオニクス業界の個人に対するソーシャルエンジニアリングベースの攻撃を分析しました。 ターゲット組織は、現在、イタリアの領土内で動作し、ターゲット個人は、航空宇宙研究の分野で高い専門家です。 ライバルは、衛星画像会社のHR(人事)リクルーターを装い、内部個人情報を通じてターゲットと連絡を取り、偽の仕事休暇情報を含む添付ファイルをダウンロードするために招待する、非常に現実的なLinkedIn仮想アイデンティティを使用しています。

分析されたマルウェアのコードの類似性に基づいて、Telsy は中程度の信頼性でアサートし、報告されたイベントは Muddywater と呼ばれるコミュニティの脅威参加者に関連しています。

悪意のあるコード インテリジェンス

1

MiraiボットネットバリアントKiraV2は、主にDDoS攻撃を行います

開示日:2020年10月12日

情報源:https://asec.ahnlab.com/1389

関連情報:

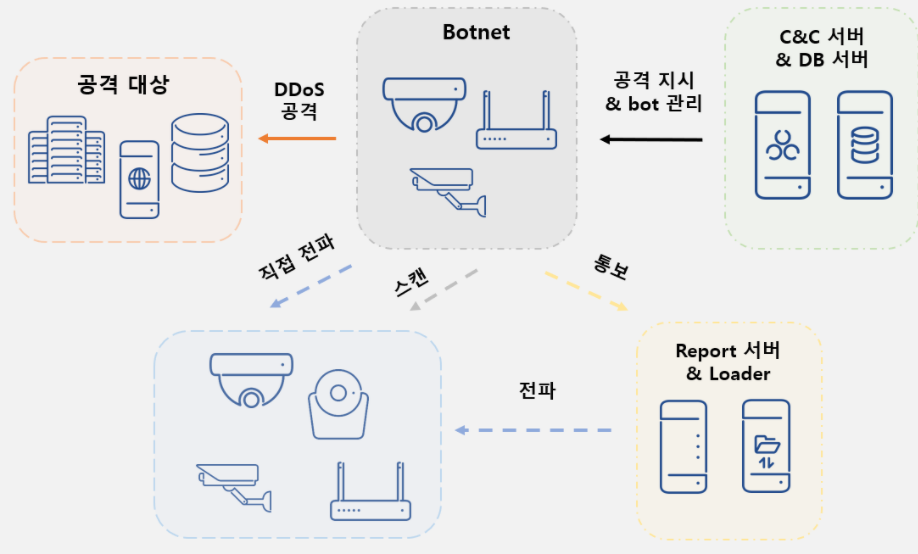

Mirai の悪意のあるコードのソース コードは過去にリリースされているため、多くのバリエーションが配布されています。 多くの場合、Mirai のソース コードの一部は、Mirai ベースの悪意のあるコードと、gafgyt などの他の悪意のあるコードから借用されます。 KiraV2 悪意のあるコードの名前は Mirai で、2020 年第 3 四半期の ASEC がレポートの詳細を処理するソース コードのバリエーションです。

元のMiraiと異なっている場合、それらの一部は電波に関連しています。 Mirai は、脆弱なアカウント情報を持つ telnet 辞書攻撃を使用して、自分自身を拡散します。 さらに、KiraV2 はリモート コマンドの脆弱性を使用する伝播機能を追加します。

2

ブラジルで活動している盗密団体は、新しいフレームワークSolarSysをリリースしました

開示日:2020年10月14日

出典:https://blog.360totalsecurity.com/en/secret-stealing-trojan-active-in-brazil-releases-the-new-framework-solarsys/

関連情報:

最近、360 セキュリティ センターは、ファイルレス攻撃防止機能を使用してさまざまなハッキング トロイの木馬を検出し、新しいトロイの木馬配布フレームワークを通じてトロイの木馬を拡散しました。 フレームワークの特別な名前付け方法に応じて、SolarSys という名前を付けます。

SolarSysは、主に銀行トロイの木馬で最も活発な地域の一つであるブラジル(南米)で活動しています。 SolarSys フレームワークは、主に JavaScript バックドア、メール ワーム、および複数のスパイ モジュールで構成されます。

3

GolangCVE-2019-2725 の脆弱性によって広がる新しい RAT を作成します

開示日:2020年10月09日

情報源:https://labs.bitdefender.com/2020/10/theres-a-new-a-golang-written-rat-in-town/

関連情報:

Bitdefender のセキュリティ研究者は、CVE-2019-2725 (Oracle WebLogic RCE) の脆弱性を持つデバイスを対象とする Golang を使用して作成された新しい RAT を発見しました。 第 1 段階のペイロードは、Golang で記述された 2 つのバイナリ ファイル Security.Guard と Security.Script です。 Security.Guard の主なタスクは、RAT をダウンロードし、初期化し、実行したままにし、管理対象サーバーの URL を照会してペイロード バージョンの変更を監視することでした。 RAT は C2 に接続し、システム フィンガープリント情報を含むチェックイン メッセージを送信し、コマンドをリッスンします。 C2 通信は、デバイスのハードウェア、オペレーティング システム、および IP を含むデータを送信するキー 0x86 を持つ単純な XOR アルゴリズムを使用して暗号化されます。

マルウェアは、COMMAND (シェル コマンドの実行)、DOWNLOAD (バイナリのダウンロードと実行) の 2 つのコマンドをサポートします。 RAT は、ホスティング サーバー、URI、および bash スクリプト内のコードの一部を共有する、昨年報告された PowerGhost アクティビティに関連しているようだ。

4

FakeMBAMバックドアは、広告ブロッカーを介して配布を更新します

開示日:2020年10月14日

出典:https://decoded.avast.io/janvojtesek/fakembam-backdoor-delivered-through-software-updates/

関連情報:

アバストの研究者は最近、偽のMalwarebytesインストーラが広がるバックドアを発見しました。 このインストーラは、同じファイル名とアイコンを使用して正当な Malwarebytes インストーラを模倣し、Malwarebytes によってデジタル署名された正当な PE ファイルを含む Malwarebytes インストール ディレクトリを作成しますが、実際には Malwarebytes はインストールされていません。 フィッシング インストーラーは、Torrent クライアントと 3 つの広告ブロッカーの自動更新を介して感染したマシンにプッシュされます。

コードの類似性と共有インフラストラクチャに基づいて、研究者は、4 つのアプリケーションの背後にある可能性が高いと推測しています。 バックドアのメインペイロードQt5Helpは.dllプログラムの永続化、構成の更新、およびその他のペイロードの相互作用を担当します。 ペイロードと構成ファイル config.json は、偽の Malwarebytes インストール ディレクトリにある data.pak という名前のファイルに暗号化され、CTR モードで AES を使用して復号化を実行できます。 マルウェアは、アクティブなユーザーのアクセス トークン実行ペイロードを盗もうとしました。 ペイロードにはマイニング手順が含まれている。

5

フォボスランサムウェアバリアントEKING

開示日:2020年10月13日

出典:https://www.fortinet.com/blog/threat-research/deep-analysis-the-eking-variant-of-phobos-ransomware

関連情報:

Fortinet の研究者は、Phobos ランサムウェアの EKING バリアントを広めるために設計された、悪意のあるマクロを含む Microsoft Word ドキュメントの新しいサンプルを発見しました。 EKING は、論理ドライブ上のファイルだけでなく、ネットワーク共有リソースと新しく接続された論理ドライブもスキャンし、AES アルゴリズムを使用してファイルを暗号化します。

脆弱性に関する情報

1

Microsoft Windows IPv6リモートでコードが実行されるサービス拒否の脆弱性

開示日:2020年10月14日

出典:https://mp.weixin.qq.com/s/Wn0g_W4ju5FBznc-dJm-pg

関連情報:

2020 年 10 月 14 日、Microsoft の月例パッチの日に、Windows IPv6 プロトコル スタックの重大なリモート コード実行の脆弱性が修正され、CVSS の脅威スコアが 9.0 の重大度レベルであり、リモートの攻撃者は、悪意を持って構築された ICMPv6 ルーティング ブロードキャスト パッケージを送信して、ターゲット システムのコード実行またはサービス拒否を引き起こす可能性があります。

チアンシン脅威インテリジェンスセンターレッドレインドロップチームは、脆弱性を初めてフォローアップし、現在確認されていますローカル ネットワークでは、ターゲット システムのブルー スクリーンが安定してクラッシュする可能性があります。非常に現実的な一括システム サービス拒否のリスクを構成するには、関連するエンタープライズ ユーザーが対応するセキュリティ パッチをインストールすることを強くお勧めします。

2

AMDグラフィックス ドライバに DoS の脆弱性があります

開示日:2020年10月07日

出典:https://blog.talosintelligence.com/2020/10/vuln-spotlight-amd-driver-dos-oct-2020.html

関連情報:

Cisco Talos は最近、一部の AMD グラフィックス カードの ATIKMDAG .SYSドライバでサービス拒否(DoS)の脆弱性を発見しました。 この脆弱性 ID は CVE-2020-12911 で、攻撃者は特別に細断された D3DKMTCreateAllocation API 要求を被害者に送信し、境界を越えた読み取りを引き起こし、サービス拒否攻撃を引き起こす可能性があります。

この脆弱性は、AMD ATIKMDAG に影響を与える可能性があります。 SYS ドライバ 26.20.15029.27017 のバージョン。 AMD はこの脆弱性を明らかにし、この脆弱性に関する説明を公開しました。

3

SonicWall VPN portalワーム レベルの RCE の脆弱性が発見されました

開示日:2020年10月14日

出典:https://threatpost.com/critical-sonicwall-vpn-bug/160108/

関連情報:

SonicWall VPN ポータルの重要なセキュリティの脆弱性は、デバイスをクラッシュし、ユーザーが会社のリソースに接続するのを防ぐのに役立ちます。 研究者は、リモートコード実行(RCE)への扉を開くことができると言います。

この脆弱性 (CVE-2020-5135) は、SonicWall Network Security Appliance(NSA) のスタック ベースのバッファ オーバーランです。 Tripwire の研究者によると、この脆弱性は、製品管理および sslvpn リモート アクセス用の HTTP/HTTPS サービスに存在します。

Tripwire の脆弱性とエクスポージャーに関する調査チーム (VERT) のコンピュータ セキュリティ研究者であるクレイグ ヤングは火曜日の分析で、未熟な攻撃者がカスタム プロトコル ハンドラを含む未検証の HTTP 要求を使用して、継続的なサービス拒否条件をトリガーする可能性がある、と書いている。 しかし、被害はもっと深刻な場合があります。

「発見」-「見る」に移動し、「友人が見ている」を参照します。