01. マルウェアのギャングは、オープンソースの攻撃的なツールを使用するのが好きです

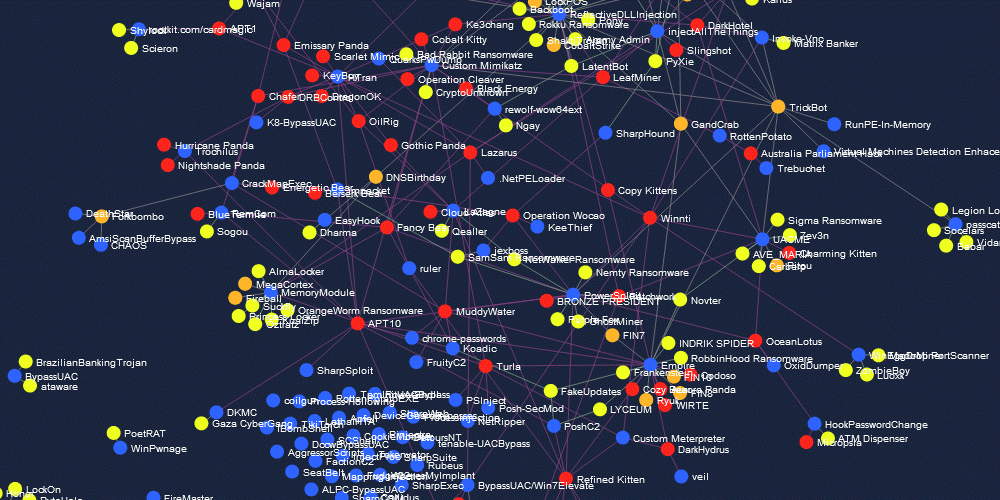

サイバーセキュリティの分野では、OST という用語は、オープンソースライセンスでリリースを指します攻撃的な機能を備えていますソフトウェアアプリケーション、ライブラリ、exploitsは無料でダウンロードできます。OST プロジェクトは、通常、新しい脆弱性に対する POC を提供し、新規または古いハッキング テクノロジをデモンストレーションし、コミュニティと共有する侵入テスト ユーティリティとして機能するためにリリースされます。今日、OST は情報セキュリティ (infosec) コミュニティで最も論争の的となっているトピックの 1 つです。 一方、このようなツールのリリースをサポートするユーザーは、防御者が将来の攻撃を学習し、準備するのに役立ちます。 一方、OST プロジェクトは、攻撃者が独自のツールを開発するコストを削減するのに役立ちます。 その話題は10年以上議論されている。 しかし、彼らは常に個人的な経験と信念に基づいて、実際の生データに基づいていなかった。 これは、サイバーセキュリティ企業Intezer Labsのセキュリティ研究者であるポール・リトナクが今月初め、Virus Bulletinセキュリティカンファレンスで行った講演で解決しようとしている問題です。 Litvak は、129 のオープンソースの攻撃的なハッキング ツールを使用してデータをコンパイルし、マルウェア サンプルとネットワーク セキュリティ レポートを検索して、ハッカー組織 (低レベルのマルウェア ギャング、エリート金融犯罪組織、さらには国家主催の APT 組織など) における OST プロジェクトの人気を発見しました。公開日: 2020-10-13

リリースプラットフォーム:ZDNet

元のリンク:

https://www.zdnet.com/article/malware-gangs-love-open-source-offensive-hacking-tools/

02.Windows Update は、悪意のあるプログラムを実行するために悪用される可能性があります

Windows Update クライアントが追加されたばかりです LoLBins マニフェストでは、攻撃者が Windows システムで悪意のあるコードを実行する可能性があります。 LoLBins マニフェストのプログラムは、攻撃者によって悪用され、悪意のあるコードのダウンロード、インストール、または実行中に検出を逃れる可能性のある Microsoft 署名付きの実行可能ファイルです。 また、攻撃者はこれらを使用して、Windows のユーザー アカウント制御 (UAC) または Windows Defender アプリケーション制御 (WDAC) をバイパスし、既に侵害されているシステムで永続化を行うこともできます。WSUS/Windows Update クライアント (wuauclt) は %windir%\system32\ にあるユーティリティで、Windows Update Agent の特定の機能を部分的に制御できます。 これにより、Windows ユーザー インターフェイスを使用する代わりに、新しい更新プログラムをチェックしてインストールし、コマンド プロンプト ウィンドウからトリガーできます。 /ResetAuthorization オプションを使用すると、ローカル構成に基づいて WSUS サーバーまたは Windows Update サービスを使用して手動更新チェックを開始できます。 しかし、MDSec の研究者である David Middlehurst は、攻撃者は、次のコマンド ライン オプションを使用して、特別に細かされた任意の DLL から wuauclt を読み込み、Windows 10 システムで悪意のあるコードを実行する可能性があります:

wuauclt.exe /UpdateDeploymentProvider [path_to_dll] /RunHandlerComServer

公開日: 2020-10-12

発行プラットフォーム: BleepingComputer

元のリンク:

https://www.bleepingcomputer.com/news/security/windows-update-can-be-abused-to-execute-malicious-programs/

03. マイクロソフトは、TrickBot ボットネットを破壊するために商標法を使用しています

Microsoft は、サービスとしてのマルウェアを侵害するために、組織的な法的暗黙の攻撃を行っています Trickbot ボットネット、Trickbotボットネットは、コンピュータの何百万人に感染しているとランサムウェアを広めるために使用されています。 バージニア州の裁判所がマイクロソフトを承認しましたTrickbot が使用する複数のサーバーを引き継ぎます制御は、犯罪マシンがマイクロソフトの商標を悪用した理由です。 しかし、この作戦はボットネットを完全にシャットダウンしなかった。 「裁判所命令と世界中の通信プロバイダーと協力して行った技術的な行動は、Trickbot を破壊しました」と、マイクロソフト カスタマー セキュリティおよびトラストのバイス プレジデントである Tom Burt は今朝のブログに書いています。 我々は今、重要なインフラストラクチャを切断している, ので、Trickbotを操作している人は、もはや新しい感染症を開始したり、コンピュータシステムに入れたランサムウェアをアクティブにすることができます. "公開日: 2020-10-12

リリースプラットフォーム:KrebsonSecurity

元のリンク:

https://krebsonsecurity.com/2020/10/microsoft-uses-copyright-law-to-disrupt-trickbot-botnet/

04. マイクロソフトは火曜日に 87 件の脆弱性を修正しました

マイクロソフトは、火曜日にリリースされたセキュリティ更新プログラムの修正プログラムで、21 件のリモート コード実行 (RCE) の問題を含む 87 件の脆弱性を解決しました。 Microsoft が修正したリモート コード実行 (RCE) の欠陥は、Excel、Outlook、Windows グラフィックス コンポーネント、Windows TCP/IP スタックなど、複数の製品に影響します。最も深刻な脆弱性です CVE-2020-16898 RCE の問題。 Windows TCP/IP スタックに存在します。 攻撃者は、ネットワーク接続を介して、悪意のある ICMPv6 ルーターの広告パケットをパッチが適用されていないシステムに送信し、この脆弱性を悪用して Windows システムを乗っ取る可能性があります。 この脆弱性は、Windows TCP/IP スタックが特別に細化された ICMPv6 ルーター広告パケットを正しく処理しなさなくことが多いことが理由です。 この脆弱性は 9.8 (10 点中) で評価され、Windows 10 および Windows Server 2019 に影響します。マイクロソフトでは、ICMPv6 RDNSS サポートを無効にするなど、いくつかの回避策も提供しています。 もう 1 つの深刻な RCE の脆弱性です CVE-2020-16947この脆弱性は MS Outlook に影響し、攻撃者はユーザーをだまして、脆弱性のあるバージョンの Outlook で特別に細作られたファイルを開く可能性があります。この脆弱性は、Microsoft Outlook ソフトウェアがメモリ内のオブジェクトを正しく処理できないこと、および攻撃者がシステム ユーザーのコンテキストで任意のコードを実行する可能性があることが原因です。 現在のユーザーが管理者ユーザー権限でログオンしている場合、攻撃者は影響を受けるコンピュータを制御する可能性があります。 その後、攻撃者はプログラムをインストールする可能性があります。 データを表示、変更、または削除したり、完全なユーザー権限で新しいアカウントを作成したりします。キーワード:CVE-2020-16898、CVE-2020-16947公開日: 2020-10-13

リリース プラットフォーム: Security Affairs

元のリンク:

https://securityaffairs.co/wordpress/109457/security/microsoft-october-2020-patch-tuesday.html

05.FIN11 ハッキング組織による攻撃の詳細が明らかにされました

FIN11 経済的に動機づけられたハッカー組織は、少なくとも2016年から活動し、悪意のあるメール活動からランサムウェアを主な収益化方法として活動する活動に移行しています。この組織は、大規模なビジネス運営を持ち、最近では、データを盗み、展開するために、ほぼすべての業界の北米およびヨーロッパの企業をターゲットにしています Clop ランサムウェア。 組織の初期の悪意のある活動は、主に金融、小売、レストラン業界に向けでした。 過去数年間、FIN11攻撃は、被害者の種類と地理的位置の面で目的ではありませんでした(攻撃を参照してください)。 8月以降、防衛、エネルギー、金融、ヘルスケア/製薬、法律、通信、技術、輸送の分野で機関が攻撃されました。 FireEye の Mandiant のセキュリティ研究者が Bleeping Computer に語った。FIN11 の目標は、配布された悪意のある電子メール メッセージを被害者に送信する方法です FRIENDSPEAK マルウェアのダウンロード。 送金ファイル、請求書の配信、悪意のある HTML 添付ファイルを含む企業ボーナスに関する機密情報など、さまざまな餌を使用して、侵害される可能性のある Web サイトからコンテンツ (iframe または埋め込みタグ) を読み込み、通常は古いコンテンツを含めます。 Mandiant Threat Intelligence アナリティクスのシニア マネージャーである Kimberly Goody 氏によると、被害者は、悪意のあるマクロ コードを含む Excel スプレッドシートを提供する前に、CAPTCHA の課題を完了する必要があります。 実行されると、コードは FRIENDSPEAK を介して MIXLABEL をダウンロードします。 多くの場合、後者は Microsoft Store をエミュレートするように構成されています (us-microsoft-store[.]com) コマンドと制御ドメインが接続します。キーワード:FIN11、Clop、FRIENDSPEAK公開日: 2020-10-14

発行プラットフォーム: BleepingComputer

元のリンク:

https://www.bleepingcomputer.com/news/security/fin11-hackers-jump-into-the-ransomware-money-making-scheme/

- End -

「発見」-「見る」に移動し、「友人が見ている」を参照します。